https://hackerone.com/reports/361287

Semmle disclosed on HackerOne: DOMXSS in redirect param

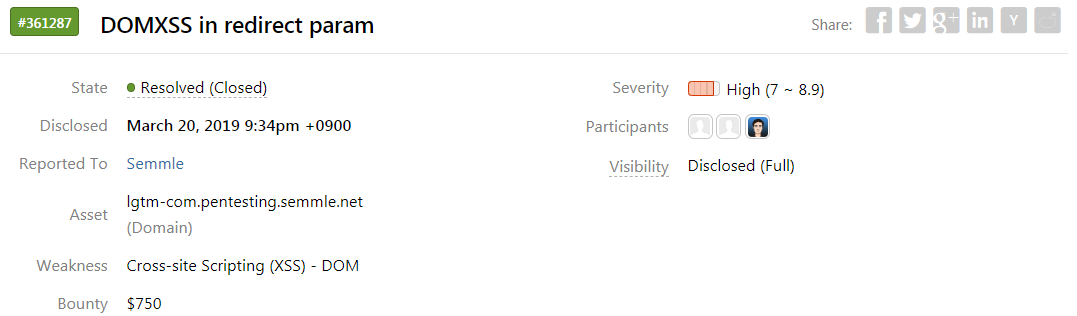

#Summary The **redirect** param can consist of a ``javascript:`` url, which results in XSS. If a victim visits a malicious URL and logs in, the attacker can perform actions on behalf of the victim. #Steps to reproduce 1) Logout 2) Visit `` https://lgtm-com

hackerone.com

redirect URL을 넘기는 파라미터로 스크립트를 넣어서 DOM XSS를 성공시킨 사례인데요. 이 취약점을 발견하고 보고서를 제출한 해커는 무려 750달러를 받았습니다.

보고서도 매우 간단하게 작성되었습니다. 이 분은 이 사이트에서 redirect의 파라미터로 javascript: 라는 단어가 필터링 되지 않는다는 것을 발견하였는데요. 이것을 이용하여 XSS 공격을 성공시켰습니다.

PoC : ?redirct = javascript:prompt(document.domain)//

prompt 함수는 alert 함수와 비슷하게 알림창을 띄우고 어떤것을 입력 받을 수 있는 텍스트 창이 알림창에 포함되어서 보여줍니다.

오늘 하나 또 배웠습니다. 리다이렉션 되는 부분에 자바스크립트를 주입할 수도 있었네요. 만약에 희생자가 해커가 심어둔 URL을 클릭하게 되면 자동으로 리다이렉션 되면서 스크립트가 실행되고, 본인의 쿠키를 탈취 당할 수 있겠습니다.

'Security > BugBounty Study' 카테고리의 다른 글

| 버그바운티(Bug Bounty) Write-up / Stored XSS ($750) (0) | 2019.04.01 |

|---|---|

| 버그바운티(Bug Bounty) Write-up / SQL Injection ($4,500) (0) | 2019.03.31 |

| 버그바운티(Bug Bounty) Write-up / Reflected Cross site Scripting ($375) (0) | 2019.03.30 |

| 버그바운티(Bug Bounty) Write-up / SQL Injection ($2,000) (0) | 2019.03.28 |

| 버그바운티(Bug Bounty)에 도움되는 Reference 모음(업데이트 중) (0) | 2019.03.28 |