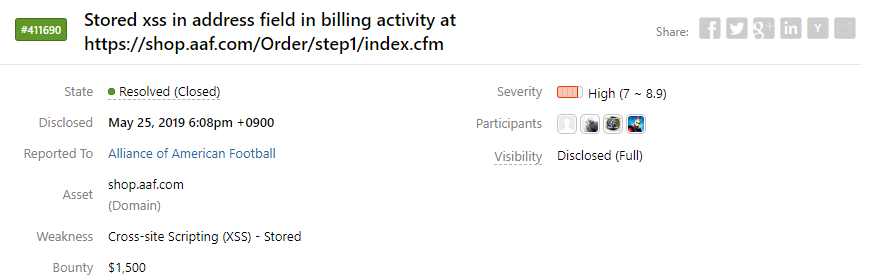

https://hackerone.com/reports/411690

Alliance of American Football disclosed on HackerOne: Stored xss...

Dear Team, **Summary:** [add summary of the vulnerability] After looking into https://shop.aaf.com/Order/step1/index.cfm i get to know that there is address field is vulnerable to stored xss which can lead to steal any user's cookie and can lead to complet

hackerone.com

Stored XSS 을 이용하여 바운티를 받은 내용입니다. 해당 글 작성자는 간단한 XSS 를 이용하여 1,500달러를 바운티 받았습니다.

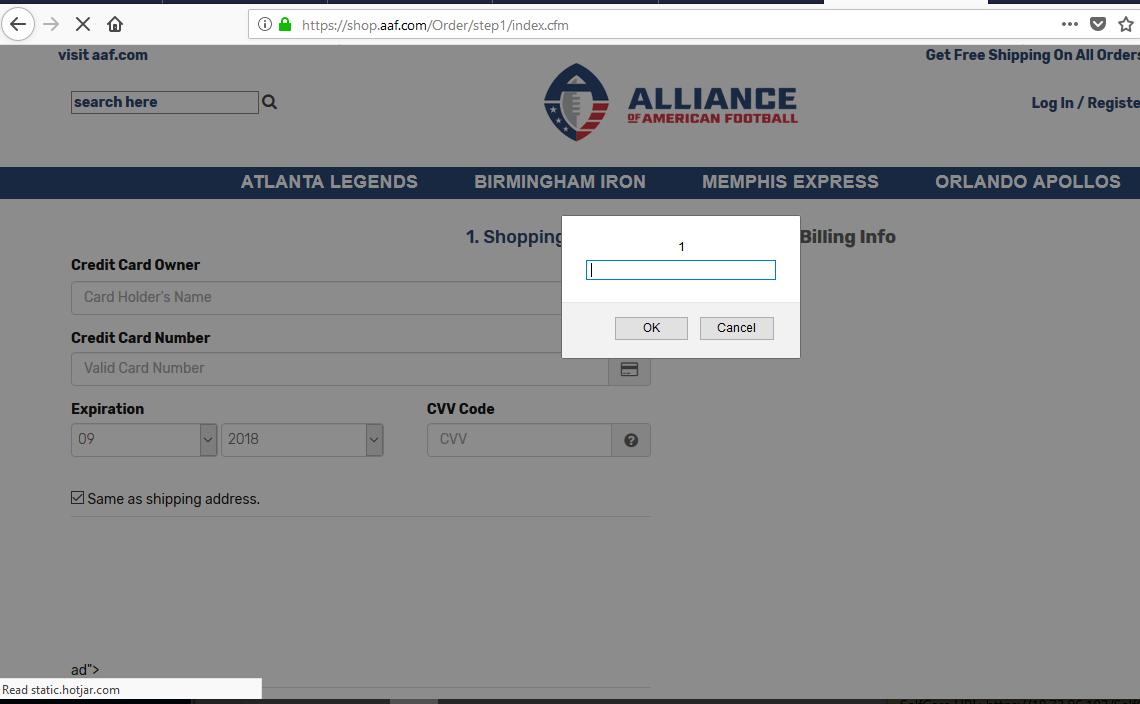

먼저 hxxp://shop.aaf.com 에 접속을 하고, 아무 제품이나 담아서 카트에 있는 물품을 proceed 버튼을 눌러 결제를 시도합니다.

그리고, 결제 배송을 위한 주소를 입력하는 란에 페이로드를 주입하는데요.

a"><svg/onload=prompt(1)>

간단한 페이로드 입니다. "> 로 앞의 태그를 닫아주고, svg/onload=prompt(1) 를 통해서 prompt 창을 띄워 Stored XSS를 성공시켰네요.

그런데 의문점이 드는게 XSS의 같은 경우에 해당 취약점을 이용해서 남의 쿠키를 탈취하는 등의 행위를 할 수 있는데, 지금 같은 상황은 개인적인 로그인 후, 내 주문현황에서 발생한 것으로 공격의 영향력을 따진다면 거의 없다고 볼 수 있을것 같습니다.

그런데도 이정도의 바운티를 제공한것이면, 공격의 영향성을 본게 아니라 사이트 자체의 취약점을 본 것이라고 할 수있겠네요.

'Security > BugBounty Study' 카테고리의 다른 글

| 버그바운티(Bug Bounty) Write-up / RCE [Twitter] (0) | 2019.08.29 |

|---|---|

| 버그바운티(Bug Bounty) Write-up / Stored XSS [Shopify] (0) | 2019.06.03 |

| 버그바운티(Bug Bounty) Write-up / Stored XSS (0) | 2019.04.06 |

| 버그바운티(Bug Bounty) Write-up / Path Disclosure ($50) (0) | 2019.04.05 |

| 버그바운티(Bug Bounty) Write-up / POST Based XSS ($500) (0) | 2019.04.04 |

![버그바운티(Bug Bounty) Write-up / Stored XSS [AAF]](https://img1.daumcdn.net/thumb/R750x0/?scode=mtistory2&fname=https%3A%2F%2Fblog.kakaocdn.net%2Fdn%2Fbsi1ey%2FbtqvK5LBIk6%2F1WVrP2FCikeGluRaV0nto0%2Fimg.png)